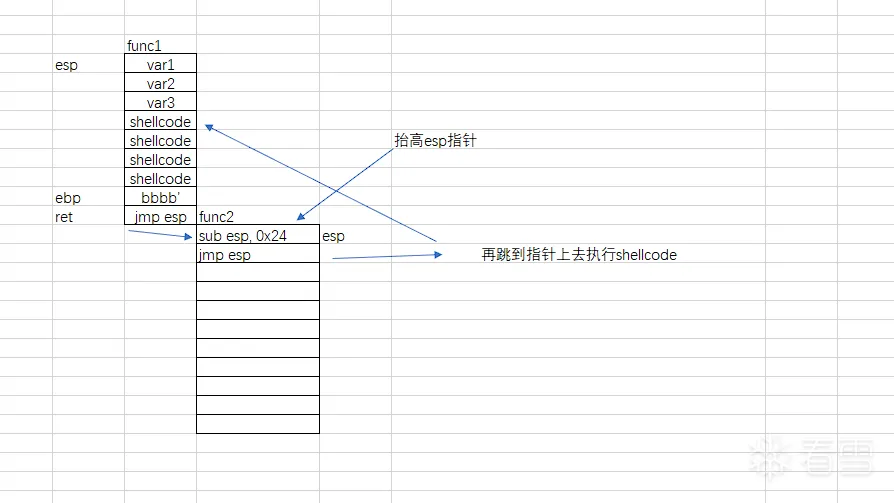

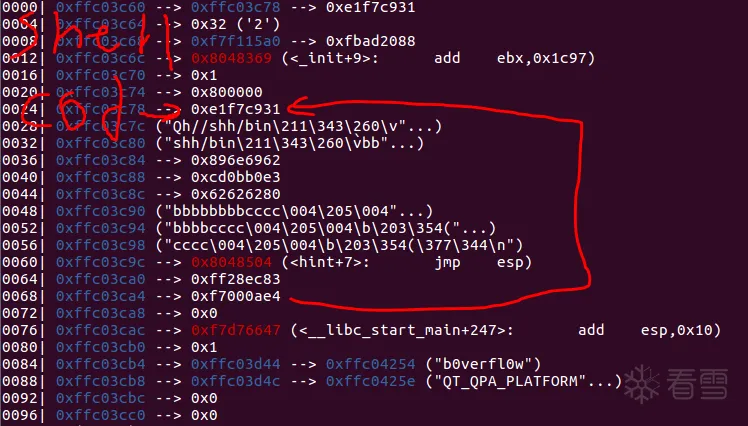

Pwn-花式栈溢出技巧-stack pivoting

推荐 原创更多【Pwn-花式栈溢出技巧-stack pivoting】相关视频教程:www.yxfzedu.com

相关文章推荐

- 网络-openssl+SM2开发实例一(含源码) - 其他

- spring-Redis的内存淘汰策略分析 - 其他

- 单一职责原则-01.单一职责原则 - 其他

- 分布式-Java架构师分布式搜索词库解决方案 - 其他

- 电脑-京东数据分析:2023年9月京东笔记本电脑行业品牌销售排行榜 - 其他

- 云计算-什么叫做云计算? - 其他

- 编程技术-基于springboot+vue的校园闲置物品交易系统 - 其他

- 零售-OLED透明屏在智慧零售场景的应用 - 其他

- 交互-顶板事故防治vr实景交互体验提高操作人员安全防护技能水平 - 其他

- unity-原型制作神器ProtoPie的使用&Unity与网页跨端交互 - 其他

- python-Django知识点 - 其他

- 前端-js实现定时刷新,并设置定时器上限 - 其他

- 需求分析-2023-11-11 事业-代号s-duck-官网首页需求分析 - 其他

- node.js-【第2章 Node.js基础】2.5 Node.js 的定时器 - 其他

- 编程技术-parasoft Jtest 使用教程:防止和检查内存问题 - 其他

- hive-【Python大数据笔记_day06_Hive】 - 其他

- 算法-【C++入门】构造函数&&析构函数 - 其他

- unity-Unity地面交互效果——4、制作地面凹陷轨迹 - 其他

- python-Django如何创建表关系,Django的请求声明周期流程图 - 其他

- 算法-力扣21:合并两个有序链表 - 其他

记录自己的技术轨迹

文章规则:

1):文章标题请尽量与文章内容相符

2):严禁色情、血腥、暴力

3):严禁发布任何形式的广告贴

4):严禁发表关于中国的政治类话题

5):严格遵守中国互联网法律法规

6):有侵权,疑问可发邮件至service@yxfzedu.com

近期原创 更多

- Pwn-(pwn零基础入门到进阶)第一章 二进制文件 & 4 动态链接

- Pwn-(pwn零基础入门到进阶)第一章 二进制文件 & 3 静态链接

- CTF对抗-22年12月某春秋赛题-Random_花指令_Chacha20_RC4

- Pwn-(pwn零基础入门到进阶)第一章 二进制文件 & 2 ELF文件格式

- Pwn-从NCTF 2022 ezshellcode入门CTF PWN中的ptrace代码注入

- 编程技术-开源一个自己写的简易的windows内核hook框架

- 编程技术-拦截Windows关机消息

- CTF对抗-KCTF2022秋季赛 第八题 商贸往来 题解

- 软件逆向-分析某游戏驱动保护的学习历程

- 软件逆向-Wibu Codemeter 7.3学习笔记——Codemeter API调用及通信协议