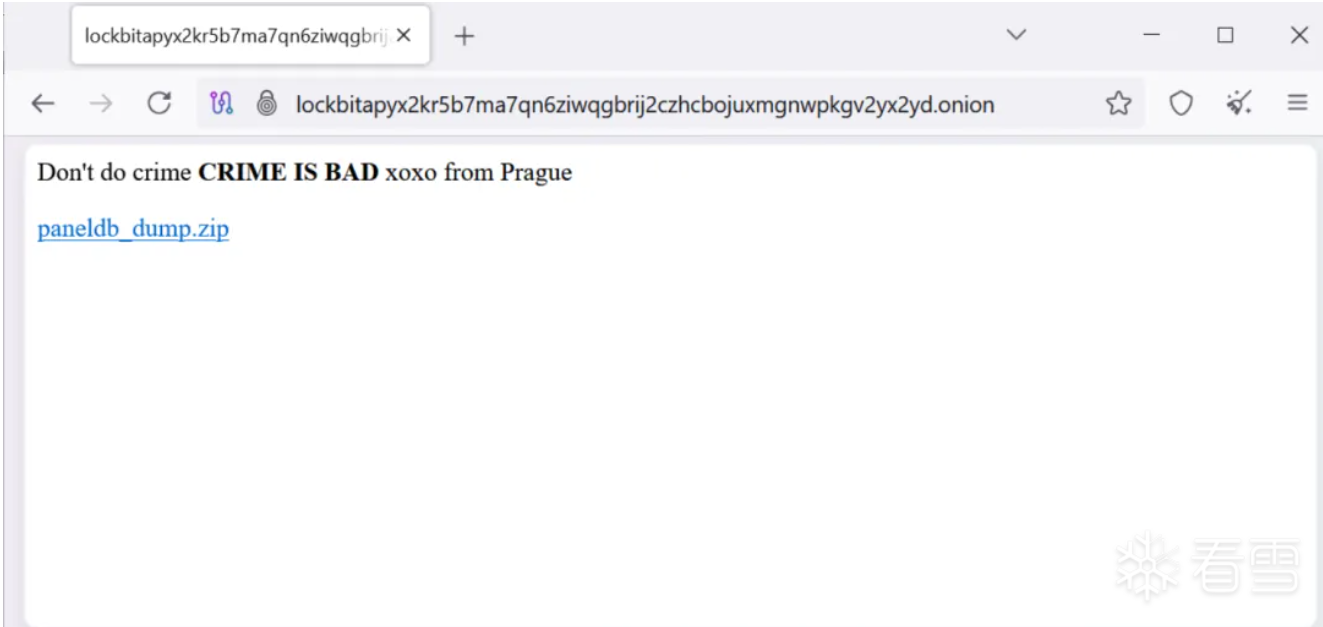

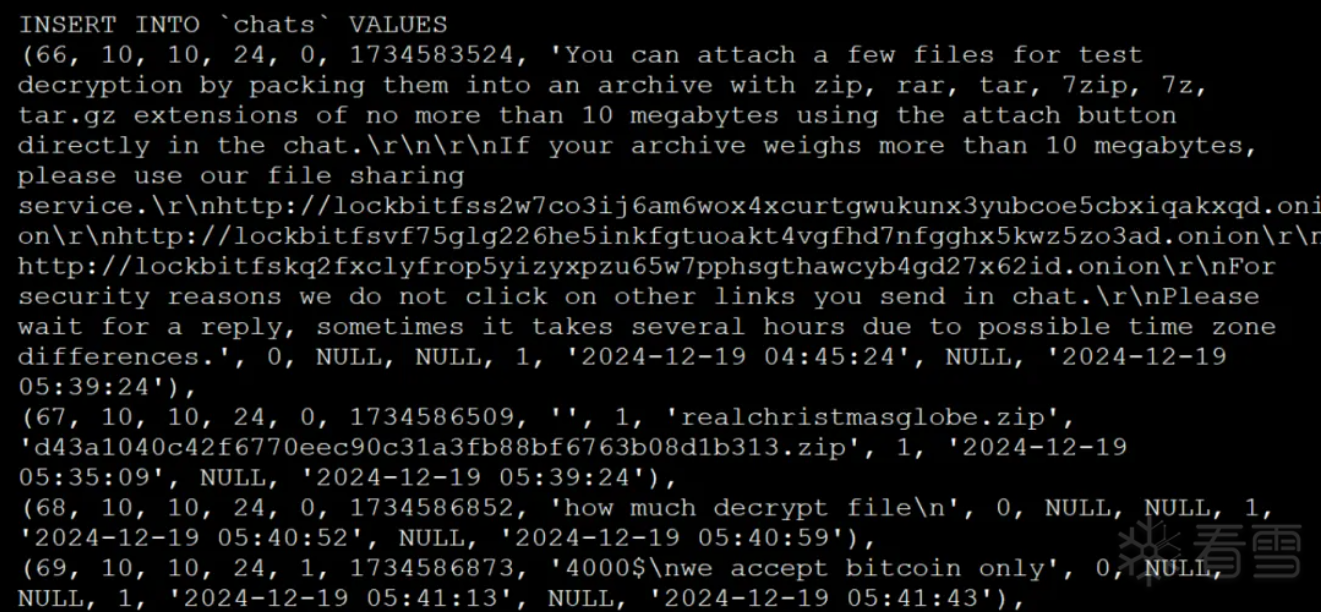

安全资讯-LockBit 勒索软件团伙遭入侵:6万比特币地址+内部谈判记录全曝光!

推荐 原创更多【安全资讯-LockBit 勒索软件团伙遭入侵:6万比特币地址+内部谈判记录全曝光!】相关视频教程:www.yxfzedu.com

相关文章推荐

- objective-c-C++模板元模板(异类词典与policy模板)- - - 题目答案 - 其他

- github-本周Github有趣开源项目:Rspress等6个 - 其他

- node.js-运行npm install卡住不动的几种解决方案 - 其他

- 数据库-2023年开发语言和数据库排行 - 其他

- android-Android Studio导入,删除第三方库 - 其他

- ai编程-VSCode使用插件Github Copilot进行AI编程 - 其他

- node.js-如何上传自己的npm包 - 其他

- android-2023年11月PHP测试覆盖率解决方案 - 其他

- android-android studio 修改图标 - 其他

- 电脑-Mac电脑专业raw图像处理 DxO PhotoLab 7中文最新 for mac - 其他

- ios-Home Assistant使用ios主题更换背景 - 其他

- node.js-更改 npm的默认缓存地址 - 其他

- 编程技术-青岛华晟智能与陇西县政府签约,共同推动东西部协作产业升级 - 其他

- 编程技术-K8S集群调度 - 其他

- 编程技术-POWER APPS:必填项功能 - 其他

- 编程技术-浅析移动端车牌识别技术的工作原理及其过程 - 其他

- 编程技术-证明串口是好的 - 其他

- 编程技术-C++学习第三十七天----第十章--对象和类 - 其他

- 算法-Python输出三角形面积和周长 - 其他

- 算法-C语言 每日一题 牛客网 11.12 Day16 - 其他

记录自己的技术轨迹

文章规则:

1):文章标题请尽量与文章内容相符

2):严禁色情、血腥、暴力

3):严禁发布任何形式的广告贴

4):严禁发表关于中国的政治类话题

5):严格遵守中国互联网法律法规

6):有侵权,疑问可发邮件至service@yxfzedu.com

近期原创 更多

- 3d-原始html和vue中使用3dmol js展示分子模型,pdb文件

- ddos-DDoS攻击剧增,深入解析抗DDoS防护方案

- spring boot-AI 辅助学习:Spring Boot 集成 PostgreSQL 并设置最大连接数

- golang-go中的rune类型

- python-深度学习之基于Python+OpenCV(DNN)性别和年龄识别系统

- 运维-Linux-Docker的基础命令和部署code-server

- 算法-421. 数组中两个数的最大异或值/字典树【leetcode】

- 编程技术-解非线性方程python实现黄金分割法

- 学习-Retrieval-Augmented Generation for Knowledge-Intensive NLP Tasks - 翻译学习

- python-第三章:人工智能深度学习教程-基础神经网络(第四节-从头开始的具有前向和反向传播的深度神经网络 – Python)