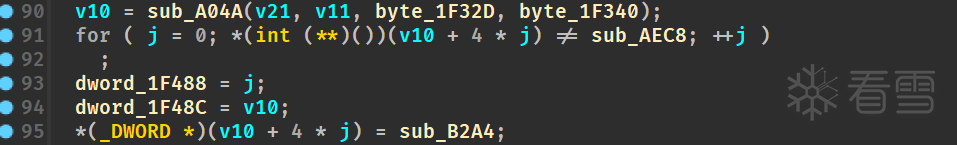

Android安全-记一次完整的Android native层动态调试--使用avd虚拟机

推荐 原创更多【记一次完整的Android native层动态调试--使用avd虚拟机】相关视频教程:www.yxfzedu.com

相关文章推荐

- 网络-各大电商平台API接口调用,对接拼多多开放平台API接口获得商品详情实时数据演示 - 其他

- r语言-gpt支持json格式的数据返回(response_format: ‘json_object‘) - 其他

- pdf-pdf.js不分页渲染(渲染完整内容) - 其他

- 自动驾驶-自动驾驶学习笔记(八)——路线规划 - 其他

- pdf-Word转PDF简单示例,分别在windows和centos中完成转换 - 其他

- spring boot-java 企业工程管理系统软件源码+Spring Cloud + Spring Boot +二次开发+ MybatisPlus + Redis - 其他

- python-利用 Google Artifact Repository 构建maven jar 存储仓库 - 其他

- python-PyCharm因安装了illuminated Cloud插件导致加载项目失败 - 其他

- list-list复制出新的list后修改元素,也更改了旧的list? - 其他

- 语言模型-论文导读 | 融合大规模语言模型与知识图谱的推理方法 - 其他

- spring-springboot引入外部jar,package打包报错找不到程序包XXX - 其他

- c++-C++之list的用法介绍 - 其他

- spring-Spring Boot(二) - 其他

- 宠物-基于STM32+微信小程序设计的智能宠物喂养系统_2023升级版 - 其他

- conda-conda添加清华镜像源 - 其他

- python-win11下安装odoo17(conda python11) - 其他

- arm开发-【OpenCV(3)】linux arm aarch 是 opencv 交叉编译与使用 - 其他

- python-linux 安装 mini conda,linux下安装 Miniconda - 其他

- 机器学习-Pytorch实战教程(一)-神经网络与模型训练 - 其他

- conda-macOS使用conda初体会 - 其他

记录自己的技术轨迹

文章规则:

1):文章标题请尽量与文章内容相符

2):严禁色情、血腥、暴力

3):严禁发布任何形式的广告贴

4):严禁发表关于中国的政治类话题

5):严格遵守中国互联网法律法规

6):有侵权,疑问可发邮件至service@yxfzedu.com

近期原创 更多

- 二进制漏洞-DynamoRIO源码分析(一)--劫持进程

- 二进制漏洞-通用shellcode开发原理与实践

- Android安全-frida-server运行报错问题的解决

- Android安全-记一次中联X科的试岗实战项目

- Android安全-对SM-P200平板的root记录

- 编程技术- 从应用层到MCU,看Windows处理键盘输入 [1.在应用层调试Notepad.exe (按键消费者)]

- 软件逆向- MFC逆向之CrackMe Level3 过反调试 + 写注册机(一)

- Android安全-frida-qbdi-tracer

- 编程技术-Python源码解析-import过程

- Pwn-[writeup]CTFHUB-LargeBin Attack|House of Storm