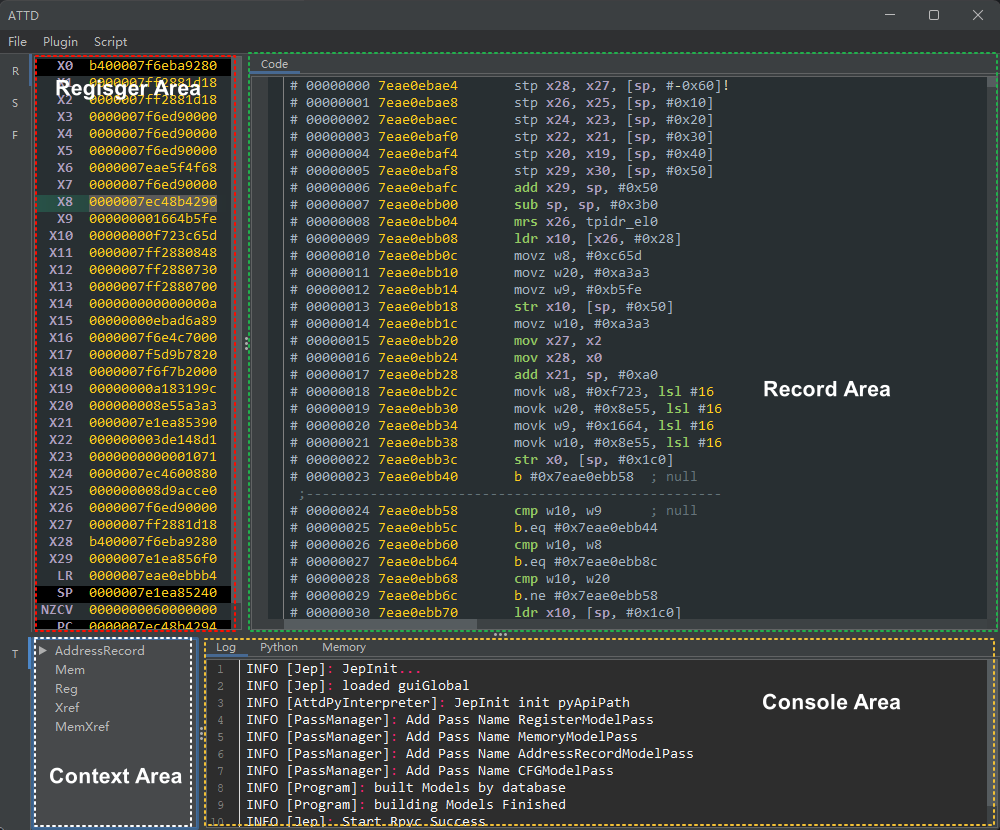

Android安全- 从0开发你自己的Trace后端分析工具: (1) 概述

推荐 原创更多【Android安全- 从0开发你自己的Trace后端分析工具: (1) 概述】相关视频教程:www.yxfzedu.com

相关文章推荐

- 二进制漏洞-Windows UAF 漏洞分析CVE-2014-4113 - Android安全CTF对抗IOS安全

- CTF对抗-lua 逆向学习 & RCTF picstore 还原代码块 - Android安全CTF对抗IOS安全

- Android安全-如何修改unity HybridCLR 热更dll - Android安全CTF对抗IOS安全

- 软件逆向-浅谈编译器对代码的优化 - Android安全CTF对抗IOS安全

- 二进制漏洞-年终CLFS漏洞汇总分析 - Android安全CTF对抗IOS安全

- 软件逆向-自动化提取恶意文档中的shellcode - Android安全CTF对抗IOS安全

- 二进制漏洞-铁威马TerraMaster CVE-2022-24990&CVE-2022-24989漏洞分析报告 - Android安全CTF对抗IOS安全

- 4-seccomp-bpf+ptrace实现修改系统调用原理(附demo) - Android安全CTF对抗IOS安全

- 二进制漏洞-Windows内核提权漏洞CVE-2018-8120分析 - Android安全CTF对抗IOS安全

- CTF对抗-Hack-A-Sat 2020预选赛 beckley - Android安全CTF对抗IOS安全

- CTF对抗-]2022KCTF秋季赛 第十题 两袖清风 - Android安全CTF对抗IOS安全

- CTF对抗-kctf2022 秋季赛 第十题 两袖清风 wp - Android安全CTF对抗IOS安全

- Pwn-(pwn零基础入门到进阶)第一章 二进制文件 & 4 动态链接 - Android安全CTF对抗IOS安全

- Pwn-(pwn零基础入门到进阶)第一章 二进制文件 & 3 静态链接 - Android安全CTF对抗IOS安全

- CTF对抗-22年12月某春秋赛题-Random_花指令_Chacha20_RC4 - Android安全CTF对抗IOS安全

- Pwn-(pwn零基础入门到进阶)第一章 二进制文件 & 2 ELF文件格式 - Android安全CTF对抗IOS安全

- Pwn-从NCTF 2022 ezshellcode入门CTF PWN中的ptrace代码注入 - Android安全CTF对抗IOS安全

- 编程技术-开源一个自己写的简易的windows内核hook框架 - Android安全CTF对抗IOS安全

- 编程技术-拦截Windows关机消息 - Android安全CTF对抗IOS安全

- CTF对抗-KCTF2022秋季赛 第八题 商贸往来 题解 - Android安全CTF对抗IOS安全

记录自己的技术轨迹

文章规则:

1):文章标题请尽量与文章内容相符

2):严禁色情、血腥、暴力

3):严禁发布任何形式的广告贴

4):严禁发表关于中国的政治类话题

5):严格遵守中国互联网法律法规

6):有侵权,疑问可发邮件至service@yxfzedu.com

近期原创 更多