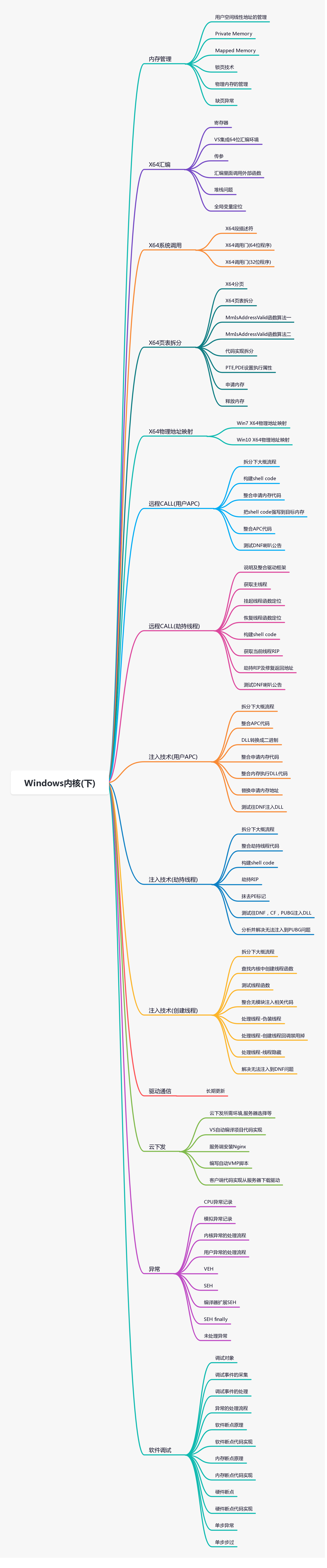

首页/课程/Windows内核/Windows内核-远程CALL(劫持线程)/

课程须知 (在线观看不流畅,可联系索要加密视频)

以劫持线程的方式实现 远程CALL

包括劫持原理,代码实现

获取主线程

挂起线程函数定位

恢复线程函数定位

获取当前线程RIP

构建shell code

劫持RIP及修复返回地址

测试DNF喇叭公告

以劫持线程的方式实现 远程CALL

包括劫持原理,代码实现

获取主线程

挂起线程函数定位

恢复线程函数定位

获取当前线程RIP

构建shell code

劫持RIP及修复返回地址

测试DNF喇叭公告