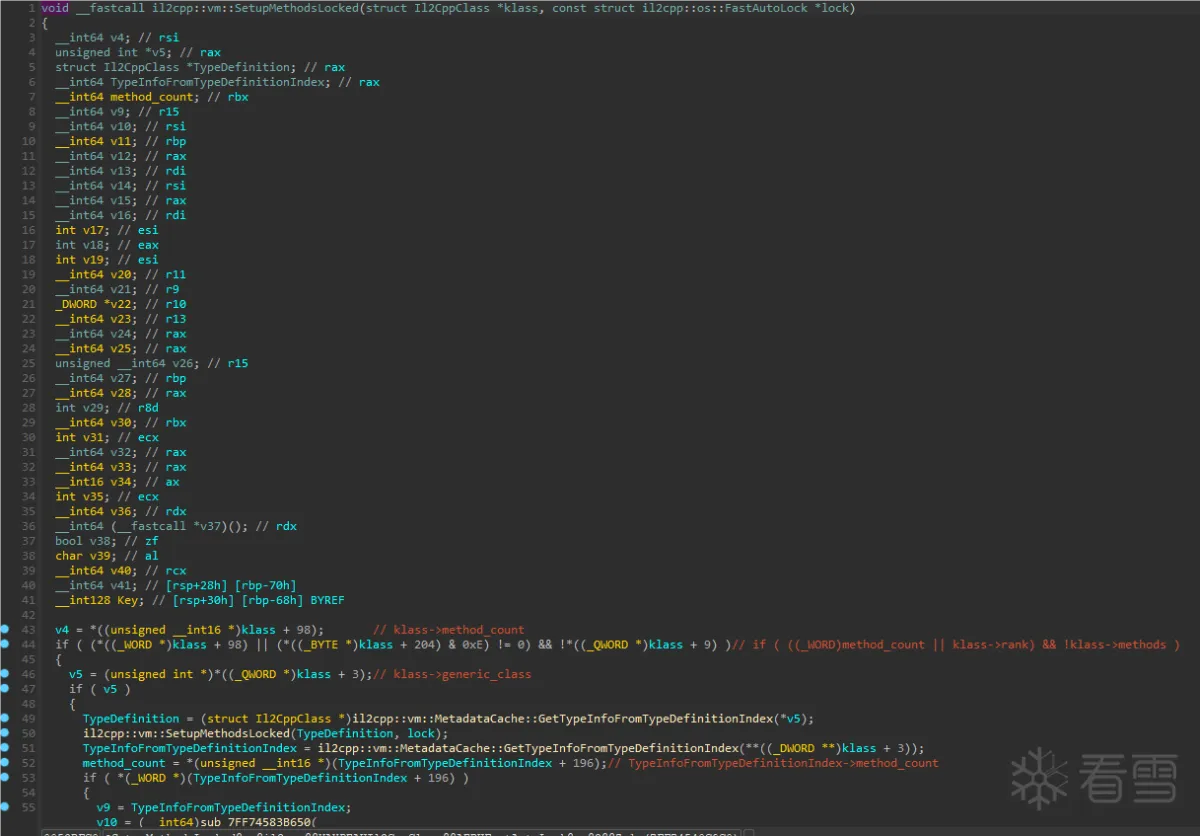

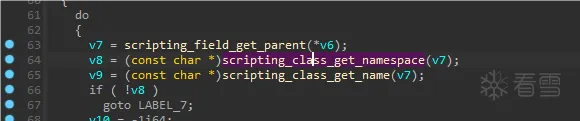

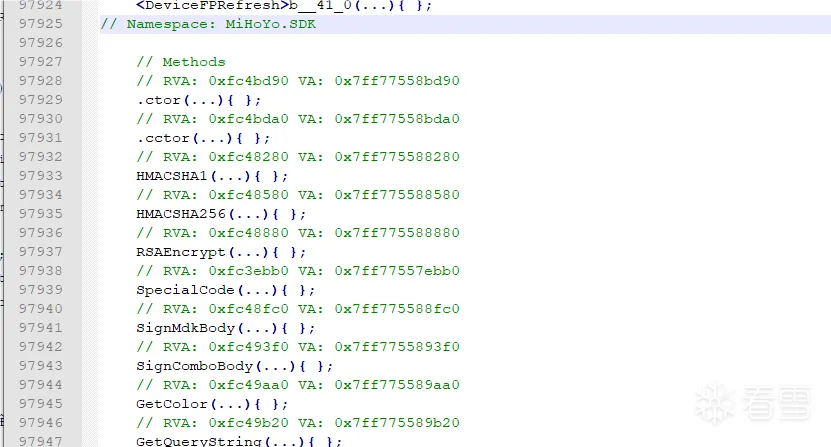

软件逆向-某二游 v4.8版本 IL2CPP Runtime Dump分析

推荐 原创更多【软件逆向-某二游 v4.8版本 IL2CPP Runtime Dump分析】相关视频教程:www.yxfzedu.com

相关文章推荐

- Pwn-Hack-A-Sat 4 Qualifiers pwn部分wp - PwnHarmonyOSWeb安全软件逆向

- 二进制漏洞- AFL 源代码速通笔记 - PwnHarmonyOSWeb安全软件逆向

- 二进制漏洞-Netatalk CVE-2018-1160 复现及漏洞利用思路 - PwnHarmonyOSWeb安全软件逆向

- 二进制漏洞-DynamoRIO源码分析(一)--劫持进程 - PwnHarmonyOSWeb安全软件逆向

- 二进制漏洞-通用shellcode开发原理与实践 - PwnHarmonyOSWeb安全软件逆向

- Android安全-frida-server运行报错问题的解决 - PwnHarmonyOSWeb安全软件逆向

- Android安全-记一次中联X科的试岗实战项目 - PwnHarmonyOSWeb安全软件逆向

- Android安全-对SM-P200平板的root记录 - PwnHarmonyOSWeb安全软件逆向

- Android安全-某艺TV版 apk 破解去广告及源码分析 - PwnHarmonyOSWeb安全软件逆向

- Pwn-Hack-A-Sat 4 Qualifiers pwn部分wp - PwnHarmonyOSWeb安全软件逆向

- 二进制漏洞- AFL 源代码速通笔记 - PwnHarmonyOSWeb安全软件逆向

- 二进制漏洞-Netatalk CVE-2018-1160 复现及漏洞利用思路 - PwnHarmonyOSWeb安全软件逆向

- 二进制漏洞-DynamoRIO源码分析(一)--劫持进程 - PwnHarmonyOSWeb安全软件逆向

- 二进制漏洞-通用shellcode开发原理与实践 - PwnHarmonyOSWeb安全软件逆向

- Android安全-frida-server运行报错问题的解决 - PwnHarmonyOSWeb安全软件逆向

- Android安全-记一次中联X科的试岗实战项目 - PwnHarmonyOSWeb安全软件逆向

- Android安全-对SM-P200平板的root记录 - PwnHarmonyOSWeb安全软件逆向

- 编程技术- 从应用层到MCU,看Windows处理键盘输入 [1.在应用层调试Notepad.exe (按键消费者)] - PwnHarmonyOSWeb安全软件逆向

- 软件逆向- MFC逆向之CrackMe Level3 过反调试 + 写注册机(一) - PwnHarmonyOSWeb安全软件逆向

- Android安全-frida-qbdi-tracer - PwnHarmonyOSWeb安全软件逆向

记录自己的技术轨迹

文章规则:

1):文章标题请尽量与文章内容相符

2):严禁色情、血腥、暴力

3):严禁发布任何形式的广告贴

4):严禁发表关于中国的政治类话题

5):严格遵守中国互联网法律法规

6):有侵权,疑问可发邮件至service@yxfzedu.com

近期原创 更多

- 小程序-小程序发成绩

- 运维-墨者学院 Ruby On Rails漏洞复现第一题(CVE-2018-3760)

- 企业安全-2023数字安全产业大会丨华云安应邀参加“数说安全”中原论坛

- fpga开发-「Verilog学习笔记」多功能数据处理器

- 前端-TypeScript深度剖析:TypeScript 中枚举类型应用场景?

- java-Failure to find org.apache.maven.plugins:maven-resources- plugin:jar:3.8.1

- 机器学习-Azure - 机器学习:使用自动化机器学习训练计算机视觉模型的数据架构

- 网络-网络运维Day01

- 机器学习-Azure 机器学习 - 设置 AutoML 训练时序预测模型

- java-10-27 maven概念