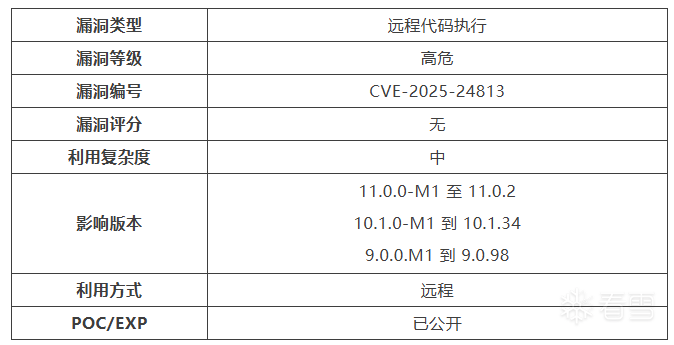

安全资讯-漏洞预警 | Apache Tomcat 存在远程代码执行漏洞(CVE-2025-24813)

推荐 原创更多【安全资讯-漏洞预警 | Apache Tomcat 存在远程代码执行漏洞(CVE-2025-24813)】相关视频教程:www.yxfzedu.com

相关文章推荐

- 智能手机-手机怎么打包?三个方法随心选! - 其他

- 智能手机-香港金融科技周VERTU CSO Sophie谈Web3.0的下一个风口 手机虚拟货币移动支付 - 其他

- 搜索引擎-外贸网站优化常用流程和一些常识 - 其他

- 电脑-PHP分类信息网站源码系统 电脑+手机+微信端三合一 带完整前后端部署教程 - 其他

- 智能手机-手机是否能登陆国际腾讯云服务器? - 其他

- 智能手机-GD32单片机远程升级下载,手机在线升级下载程序,GD32在线固件下载升级,手机下载程序固件方法 - 其他

- 华为-漏刻有时百度地图API实战开发(1)华为手机无法使用addEventListener click 的兼容解决方案 - 其他

- 架构-LoRaWAN物联网架构 - 其他

- clickhouse-【总结卡】clickhouse数据库常用高级函数 - 其他

- java-深入理解ClickHouse跳数索引 - 其他

- 小程序-小程序发成绩 - 其他

- 运维-墨者学院 Ruby On Rails漏洞复现第一题(CVE-2018-3760) - 其他

- fpga开发-「Verilog学习笔记」多功能数据处理器 - 其他

- 前端-TypeScript深度剖析:TypeScript 中枚举类型应用场景? - 其他

- java-Failure to find org.apache.maven.plugins:maven-resources- plugin:jar:3.8.1 - 其他

- 机器学习-Azure - 机器学习:使用自动化机器学习训练计算机视觉模型的数据架构 - 其他

- 网络-网络运维Day01 - 其他

- 机器学习-Azure 机器学习 - 设置 AutoML 训练时序预测模型 - 其他

- java-10-27 maven概念 - 其他

- java-Maven的总结 - 其他

记录自己的技术轨迹

文章规则:

1):文章标题请尽量与文章内容相符

2):严禁色情、血腥、暴力

3):严禁发布任何形式的广告贴

4):严禁发表关于中国的政治类话题

5):严格遵守中国互联网法律法规

6):有侵权,疑问可发邮件至service@yxfzedu.com

近期原创 更多