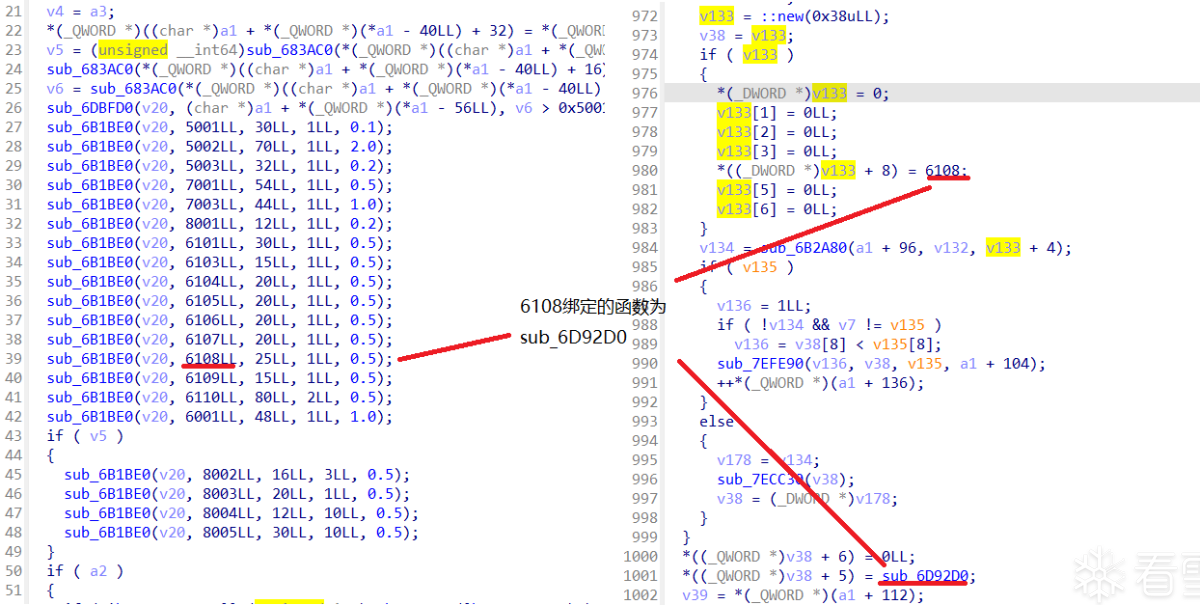

软件逆向-wibu证书 - 安全证书(一)

推荐 原创更多【wibu证书 - 安全证书(一)】相关视频教程:www.yxfzedu.com

相关文章推荐

- 第八题 AI核心地带 - CTF对抗

- KCTF 2023 第八题 AI核心地带 - CTF对抗

- KCTF 2023 第六题 至暗时刻 - CTF对抗

- 病毒伪装成APEX游戏辅助,常驻电脑进行挖矿 - 企业安全

- 记一次逆向某医院挂号软件的经历 - Android安全

- 网页端 x-s,x-t,x-common,fingerprint 分析 - Android安全

- kctf-2023 第九题 突破防线 98k战队wp - CTF对抗

- 2023腾讯游戏安全大赛-安卓赛道决赛"TVM“分析与还原 - Android安全

- [calleng的逆向日记] 弹窗的修改原理-OC篇 [源码学习和HOOK实践]23/09/24 --待续 - IOS安全

- java 无感hook实现(修改jdk) - 软件逆向

- linux下的一个简单hook实现 - 软件逆向

- APT36(透明部落、ProjectM、C-Major)基本情况整理及样本分析记录 - 软件逆向

- 2023腾讯游戏安全大赛-安卓赛道决赛"TVM"分析与还原 - Android安全

- 破解某大厂安全方案代码混淆算法1-字符串加密 - Android安全

- 软件逆向-Ghidra101再入门(上?)-Ghidra架构介绍 - 软件逆向

- Android安全-破解某大厂安全方案代码混淆算法1-字符串加密 - Android安全

- CTF对抗-2023 研究生国赛 re wp - CTF对抗

- CTF对抗- KCTF 2023 第十一题 wp - 98k - CTF对抗

- 软件逆向-x64dbg---x64dbgpy - 软件逆向

- CTF对抗-第十二题 深入内核 - CTF对抗

记录自己的技术轨迹

文章规则:

1):文章标题请尽量与文章内容相符

2):严禁色情、血腥、暴力

3):严禁发布任何形式的广告贴

4):严禁发表关于中国的政治类话题

5):严格遵守中国互联网法律法规

6):有侵权,疑问可发邮件至service@yxfzedu.com

近期原创 更多

- Pwn-DamCTF and Midnight Sun CTF Qualifiers pwn部分wp

- 软件逆向-OLLVM-deflat 脚本学习

- 软件逆向-3CX供应链攻击样本分析

- Android安全-某艺TV版 apk 破解去广告及源码分析

- Pwn-Hack-A-Sat 4 Qualifiers pwn部分wp

- 二进制漏洞- AFL 源代码速通笔记

- 二进制漏洞-Netatalk CVE-2018-1160 复现及漏洞利用思路

- 二进制漏洞-DynamoRIO源码分析(一)--劫持进程

- 二进制漏洞-通用shellcode开发原理与实践

- Android安全-frida-server运行报错问题的解决