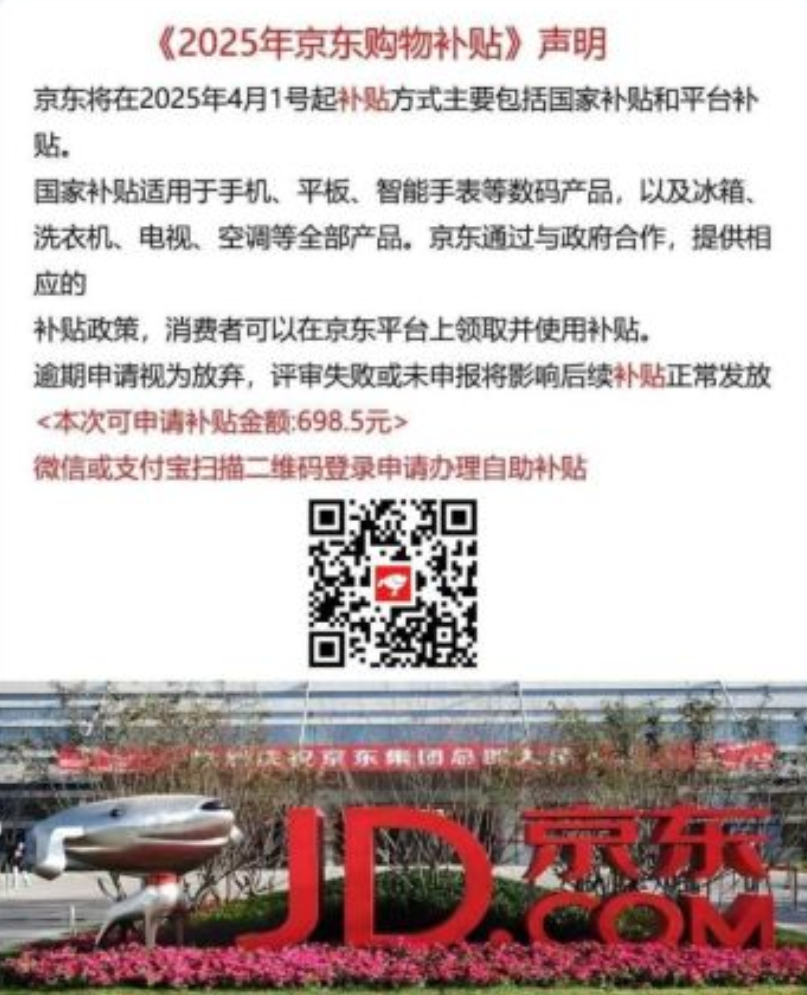

今天是领导发了一个聊天软件的截图,一个工作人员发起了群聊,开启了全员禁言。群名为“京东购物补贴”,感觉应该是把自己权限能拉群的人都拉了进去。

实际上是他的电脑中毒,被远控,拉群发送钓鱼图片,要求大家扫码

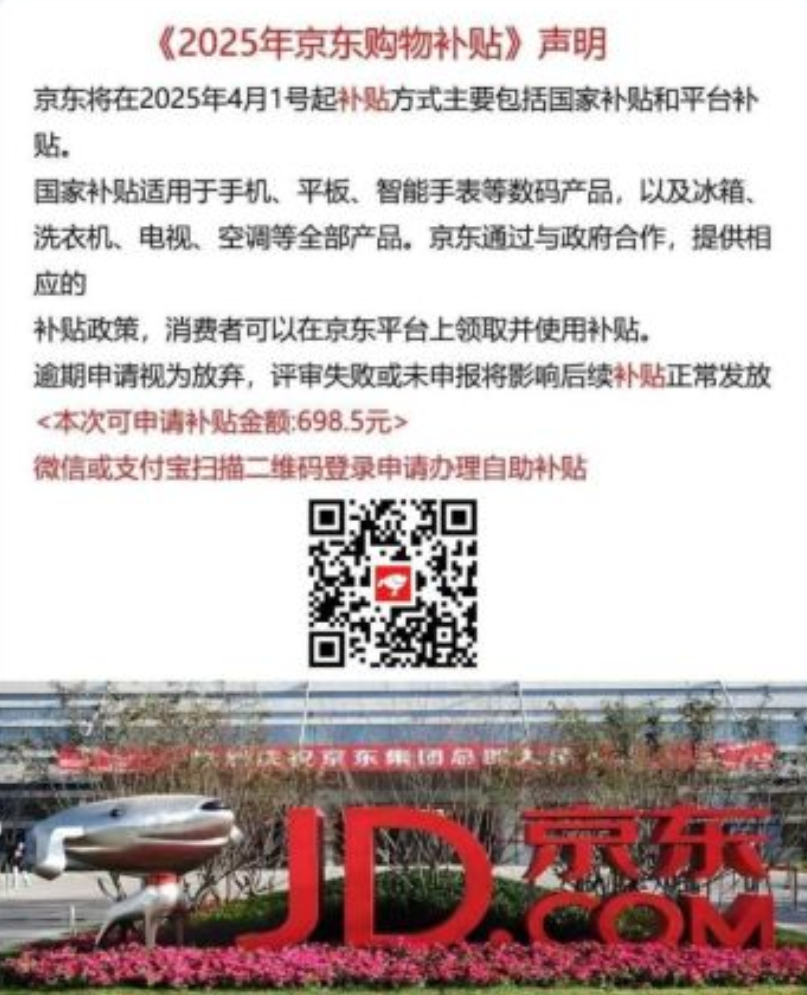

钓鱼图片如下【「各位想要复现,必须保证环境安全,别搞得自己被钓了」】

二维码的url是:04fK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6S2k6r3!0T1k6h3N6H3N6q4)9J5k6h3y4G2L8g2)9J5c8W2)9J5x3#2)9J5c8Y4c8W2j5h3y4Z5

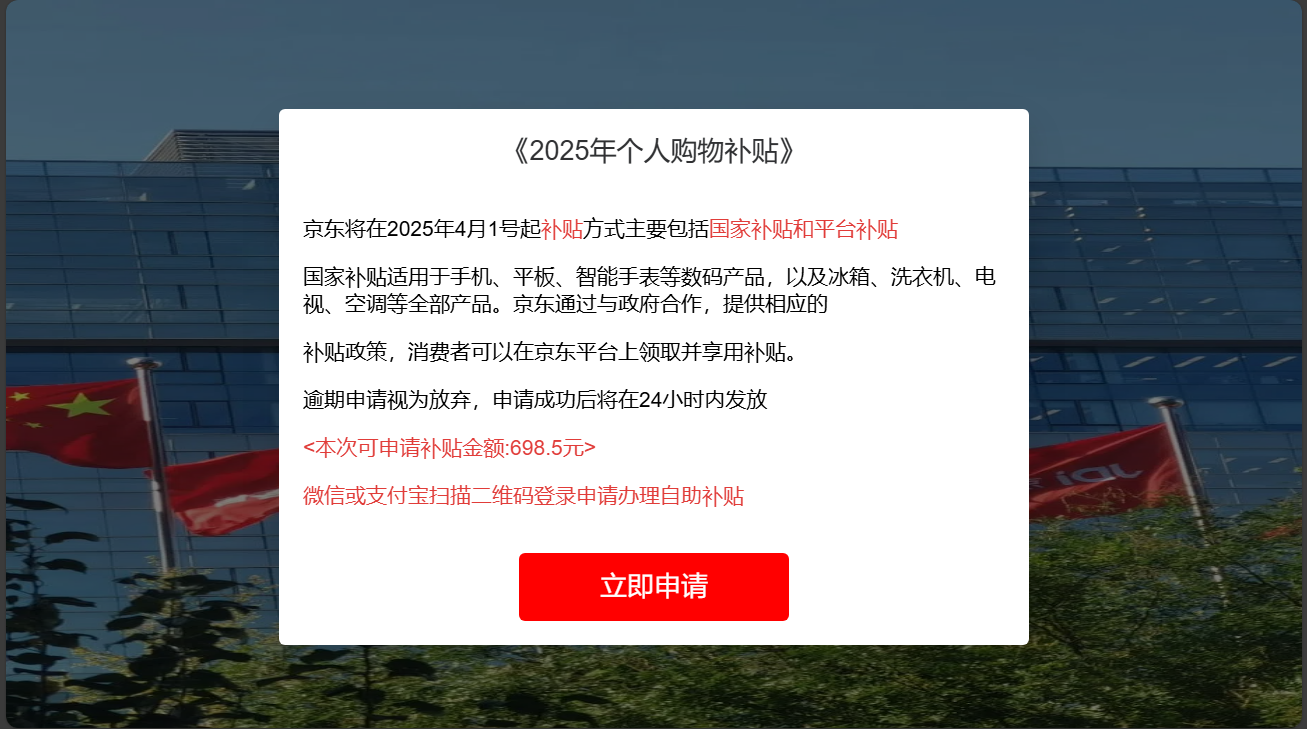

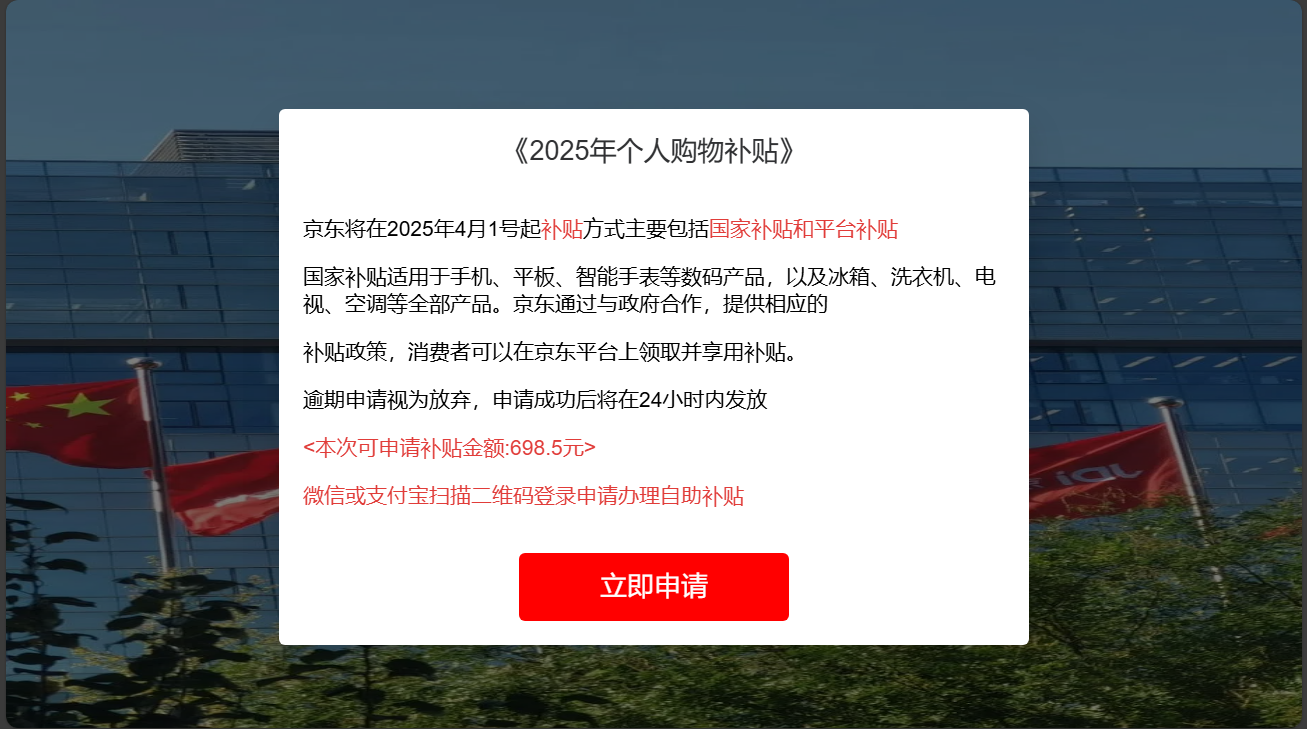

钓鱼页面如下

Ctrl + U看看有没有向哪个url提交

1 2 3 4 5 6 7 8 9 10 11 12 13 14 | <!doctype html>

<html lang="en">

<head>

<meta charset="UTF-8" />

<link rel="icon" type="image/svg+xml" href="/vite.svg" />

<meta name="viewport" content="width=device-width, initial-scale=1.0" />

<title>《2025年个人购物补贴》</title>

<script type="module" crossorigin src="/assets/index-Dqx1ziiL.js"></script>

<link rel="stylesheet" crossorigin href="/assets/index-D8NNqKCG.css">

</head>

<body>

<div id="app"></div>

</body>

</html>

|

这里发现前端是个module引入,里面的js是混淆的

不过,我们访问钓鱼页面时就抓包,我按照顺序来分析一下所有请求包

攻击者申请了adobegpt的域名,目前微信和支付宝扫码未识别为恶意网址,未拦截

扫码后,首先访问了主域名,这个域名解析IP地址为149.104.15.92,微步显示为傀儡机IP

然后访问了d09K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6S2k6r3!0T1k6h3N6H3N6q4)9J5k6h3y4G2L8g2)9J5c8X3q4K6M7$3g2@1M7#2)9J5c8X3W2F1k6r3g2^5i4K6u0V1c8s2q4^5x3i4A6A6K9f1I4Q4x3X3g2B7M7H3`.`.,这个js将近两兆,很大。这个js就是负责页面显示和建立ws的

61cK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6S2k6r3!0T1k6h3N6H3N6q4)9J5k6h3y4G2L8g2)9J5c8X3q4H3K9g2)9J5c8X3q4V1L8h3W2F1i4K6u0r3N6r3g2E0M7r3I4S2N6r3g2K6i4K6u0r3j5%4g2J5M7X3g2F1N6l9`.`.请求可能是判断当前模板:

f8aK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6S2k6r3!0T1k6h3N6H3N6q4)9J5k6h3y4G2L8g2)9J5c8X3q4K6M7$3g2@1M7#2)9J5c8Y4N6K6b7$3q4D9L8r3u0S2j5$3E0K6i4K6u0V1c8g2M7H3g2f1@1^5y4r3A6Q4x3X3g2B7M7H3`.`.导入ws建立的提示消息:

712K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6S2k6r3!0T1k6h3N6H3N6q4)9J5k6h3y4G2L8g2)9J5c8X3q4K6M7$3g2@1M7#2)9J5c8W2c8W2j5h3y4Z5f1r3q4Y4k6g2)9J5k6p5t1#2c8r3S2K6M7p5g2o6i4K6u0W2K9Y4x3`.应该是ws的建立

61dK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6S2k6r3!0T1k6h3N6H3N6q4)9J5k6h3y4G2L8g2)9J5c8X3q4H3K9g2)9J5c8X3q4V1L8h3W2F1i4K6u0r3M7r3!0H3N6i4m8Q4x3V1k6D9K9i4y4@1这个居然是获取模板,他不仅有今年的个人购物补贴,还有财政补贴模板:

fbcK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6S2k6r3!0T1k6h3N6H3N6q4)9J5k6h3y4G2L8g2)9J5c8X3q4H3K9g2)9J5c8X3q4V1L8h3W2F1i4K6u0r3N6r3g2E0M7r3I4S2N6r3g2K6i4K6u0r3j5$3!0F1k6X3W2Y4i4K6u0r3N6r3g2E0M7r3I4S2N6r3g2Q4x3X3b7K6调用模板三,也就是个人购物补贴模板:

随后调用四家IP显示网站的api(ipinfo.io、myip.com、ip.sb、ipify.org)来获取用户IP:

随后请求c3dK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6S2k6r3!0T1k6h3N6H3N6q4)9J5k6h3y4G2L8g2)9J5c8X3q4H3K9g2)9J5c8X3q4V1L8h3W2F1i4K6u0r3N6i4y4W2M7W2)9J5c8X3N6W2N6p5u0&6d9i4m8Q4x3@1k6A6M7q4)9K6c8q4!0q4y4g2)9^5c8W2)9&6y4#2!0q4y4g2!0m8c8g2!0n7x3#2!0q4z5q4)9^5x3q4)9^5y4f1W2b7

返回:{ "code": 200, "msg": "操作成功", "data": [] }

这里我觉得是建立连接

2f6K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6S2k6r3!0T1k6h3N6H3N6q4)9J5k6h3y4G2L8g2)9J5c8X3q4H3K9g2)9J5c8X3q4V1L8h3W2F1i4K6u0r3M7$3g2@1N6r3W2F1k6%4x3`.,这个返回了管理员的各种设置项:

这就耐人寻味了,没事请求这个干啥?难不成故意留漏洞让分析人员打站,实际是个蜜罐?

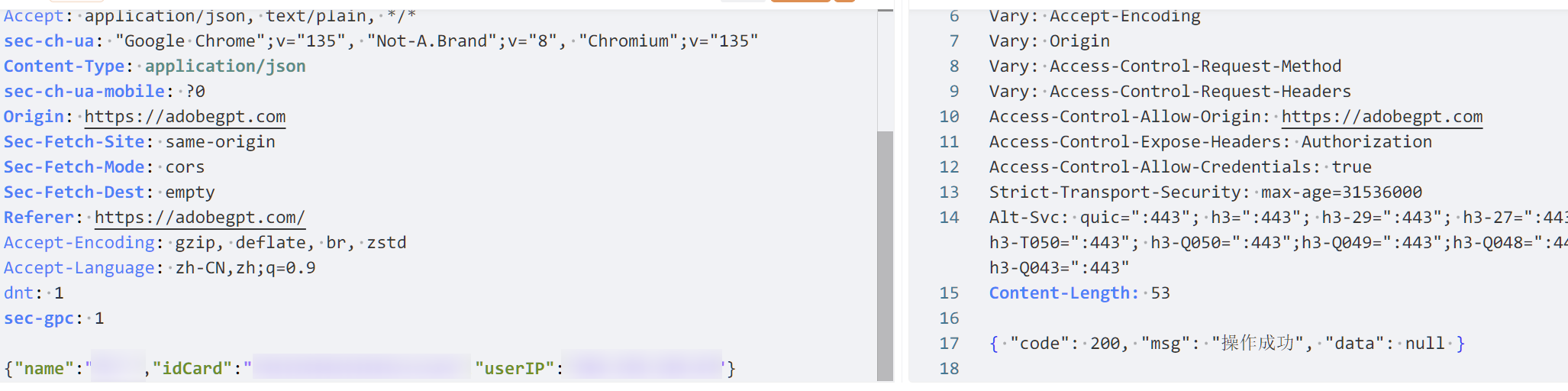

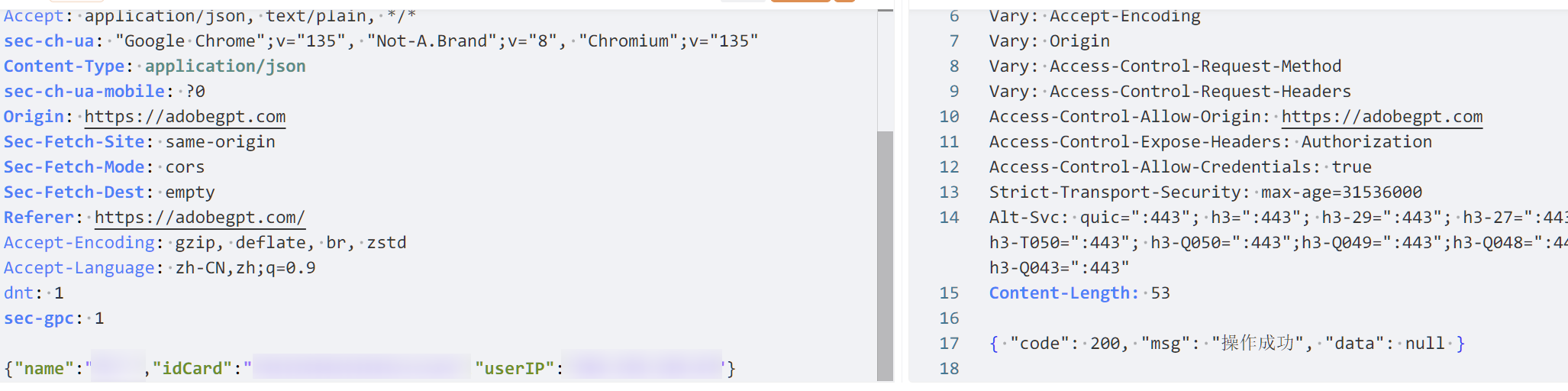

提交信息后,946K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6S2k6r3!0T1k6h3N6H3N6q4)9J5k6h3y4G2L8g2)9J5c8X3q4H3K9g2)9J5c8X3q4V1L8h3W2F1i4K6u0r3N6i4y4W2M7W2)9J5c8Y4g2H3k6r3q4@1k6b7`.`.,提交了姓名、身份证和用户IP

请求9f0K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6S2k6r3!0T1k6h3N6H3N6q4)9J5k6h3y4G2L8g2)9J5c8X3q4K6M7$3g2@1M7#2)9J5c8W2m8Z5L8$3&6W2f1r3q4Y4k6g2)9J5k6q4m8V1h3i4A6t1y4r3!0e0i4K6u0W2K9Y4x3`.,是一个验证信息和注册用户的功能:

新页面:

期间经常有形如:e14K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6S2k6r3#2A6L8W2)9J5k6i4W2Z5M7U0M7K6K9#2)9J5k6h3y4G2L8g2)9J5k6h3y4F1i4K6u0r3N6%4y4Q4x3V1k6A6L8X3k6G2i4K6y4r3N6q4)9K6c8o6p5%4y4o6b7^5z5e0p5^5y4o6M7@1y4e0j5`.

的ws信息请求。

状态码为101的请求是ws数据帧

这其中包括了我的IP和相关请求,最离谱的是,「它居然能看到最近提交信息的受害者信息」,比如我随便点开一条:

这就非常离奇了,可能这是个定时获取服务端的请求。而且持续在获取,也就意味着中招的人正在增加

在我提交虚假信息后,有请求a60K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6S2k6r3!0T1k6h3N6H3N6q4)9J5k6h3y4G2L8g2)9J5c8X3q4H3K9g2)9J5c8X3q4V1L8h3W2F1i4K6u0r3N6i4y4W2M7W2)9J5c8X3q4V1k6l9`.`.:

这是添加了用户

然后加载了4e2K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6S2k6r3!0T1k6h3N6H3N6q4)9J5k6h3y4G2L8g2)9J5c8X3q4K6M7$3g2@1M7#2)9J5c8W2m8S2M7%4y4%4L8%4u0V1i4K6u0V1N6p5#2T1x3p5u0i4L8h3N6Q4x3X3g2B7M7H3`.`.

跳转到了输入支付密码的页面:

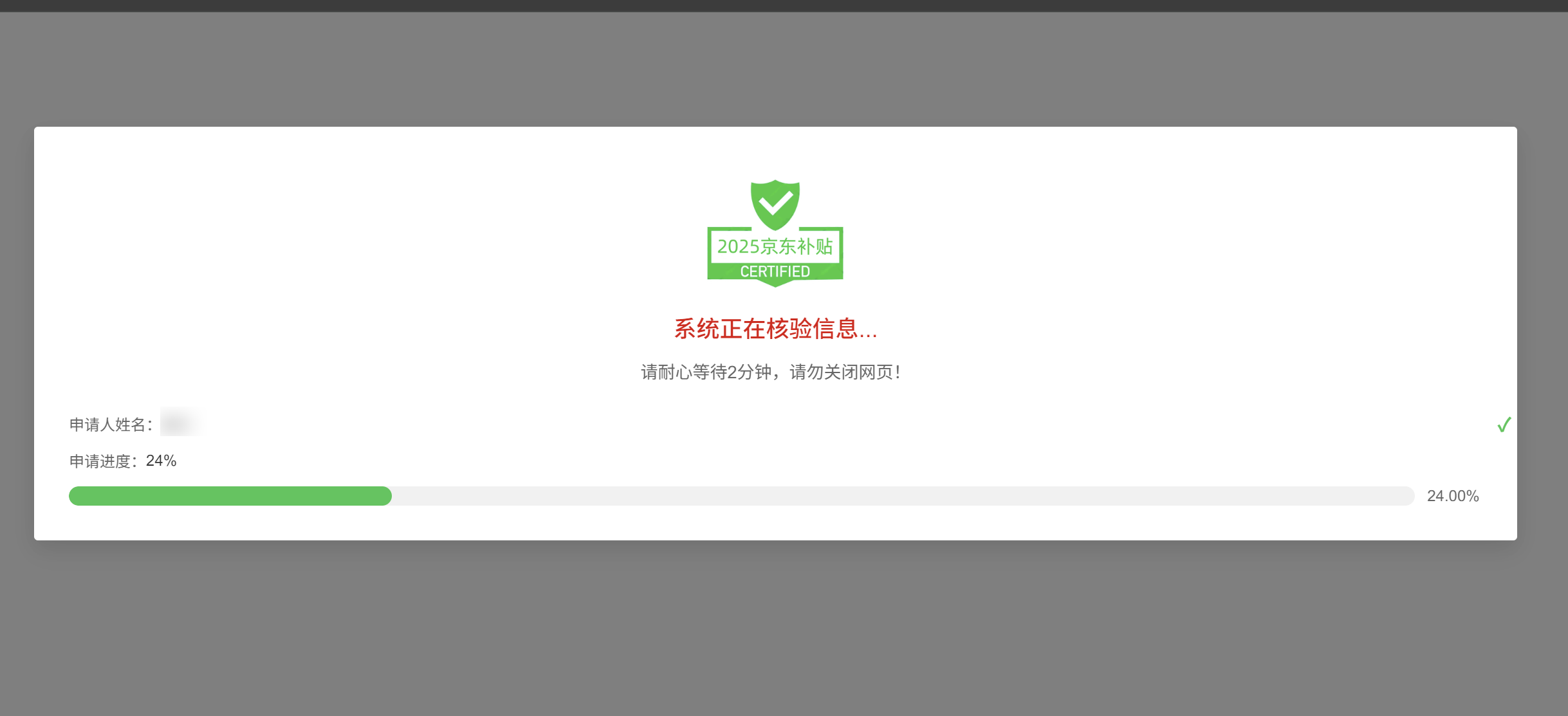

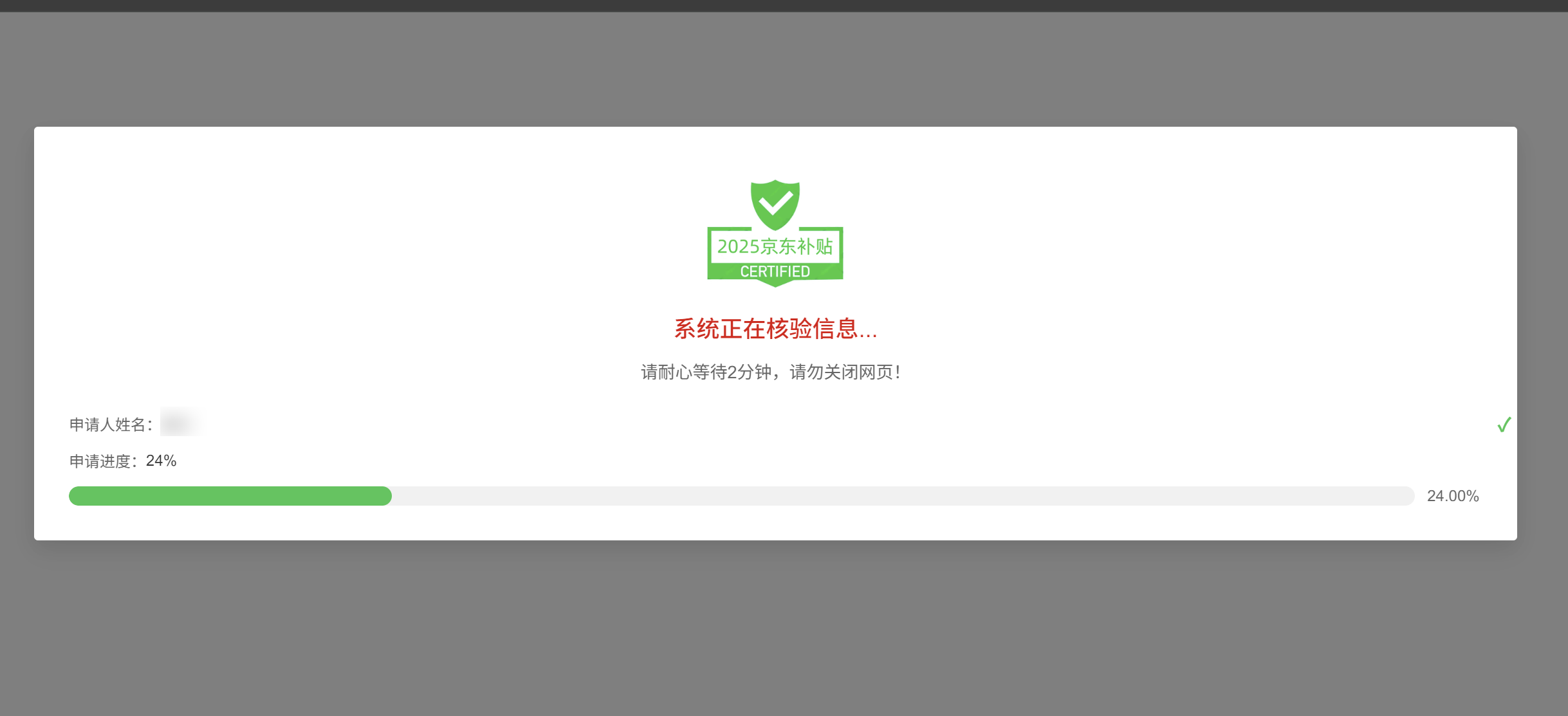

填写后,有一个虚假的进度条,这就是上面js的功能:

然后让提交验证码:

bacK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6S2k6r3!0T1k6h3N6H3N6q4)9J5k6h3y4G2L8g2)9J5c8X3q4H3K9g2)9J5c8X3q4V1L8h3W2F1i4K6u0r3N6i4y4W2M7W2)9J5c8Y4g2H3k6r3q4@1k6b7`.`.增加了密码字段

然后ccdK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6S2k6r3!0T1k6h3N6H3N6q4)9J5k6h3y4G2L8g2)9J5c8X3q4K6M7$3g2@1M7#2)9J5c8W2y4E0M7#2m8S2k6$3g2Q4x3X3c8m8P5Y4y4y4N6V1!0&6e0#2)9J5k6h3A6K6是验证码功能

里面居然有个星号的银行卡号:

我推测,这是用那个号码从某网银的忘记卡号那里获取的部分卡号信息,不过也有可能就是个假的。

然后就是

这些全是虚假的js内容,根本没有验证的,可以看到是加载了各种js生成的0b1K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6S2k6r3!0T1k6h3N6H3N6q4)9J5k6h3y4G2L8g2)9J5c8X3q4K6M7$3g2@1M7#2)9J5c8V1I4G2j5h3c8A6L8X3N6b7j5h3N6W2i4K6u0V1b7$3I4h3c8Y4W2d9g2V1I4Q4x3X3g2B7M7H3`.`.

甚至上面页面还在等待时,失败页面的js就已经请求好了f00K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6S2k6r3!0T1k6h3N6H3N6q4)9J5k6h3y4G2L8g2)9J5c8X3q4K6M7$3g2@1M7#2)9J5c8V1k6S2K9h3I4b7j5h3N6W2i4K6u0V1b7U0W2n7h3p5!0p5M7e0q4Q4x3X3g2B7M7H3`.`.:

稍等一会就显示:

这里的联系方式就是乱写的了,点击重新提交,跳转到初始页面。

所以整个钓鱼流程就很清晰了

- adobegpt.com域名可以由微信、支付宝扫码进入,未拦截

- 输入手机号和补贴金额,这里实际上只传输了手机号过去,金额根本没有传递过去

- 发送验证码,验证此手机号是否为真,不过这个验证码好像不会发送

所以这里推荐的封禁:149.104.15.92、adobegpt.com、yhr73k.com.cn

他那个ws实际上是监控受害者的行为,而且打印在控制台!

鼠标点击的每一步,任意一次访问都会发送的服务端

第一个页面里,返回了api接口,跟我们每一个钓鱼页面都对得上。这里访问photo页面

是一个上传照片的页面:

很可惜这里没找到上传木马的点。

直接访问success,他居然直接一个申请成功

没啥有技术的东西,纯属记录

记得封禁149.104.15.92、adobegpt.com、yhr73k.com.cn

对了yhr73k.com.cn就是一个虚拟域名服务商的资产