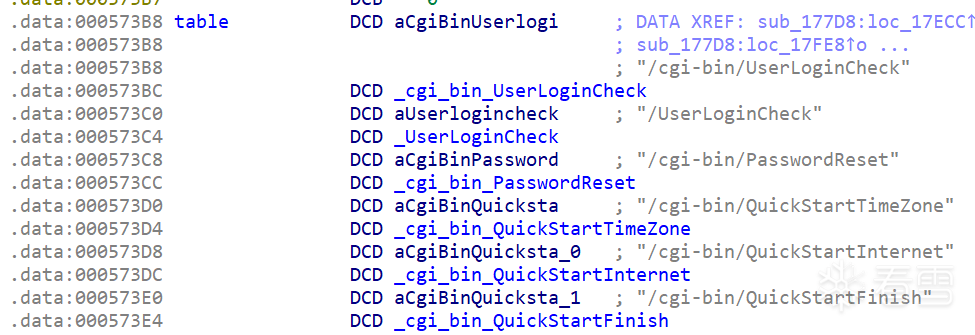

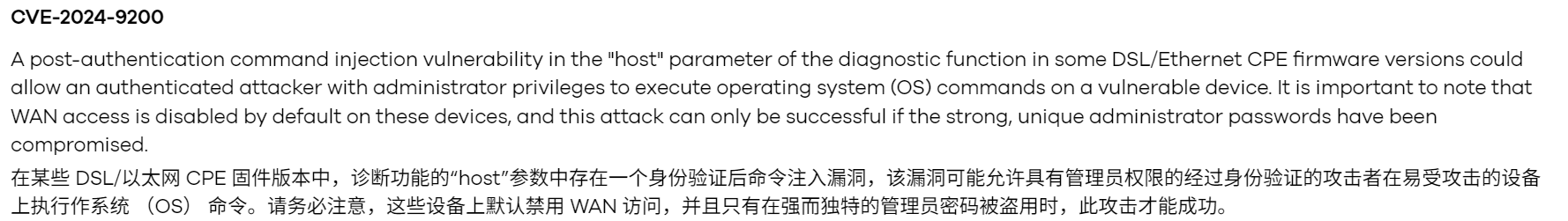

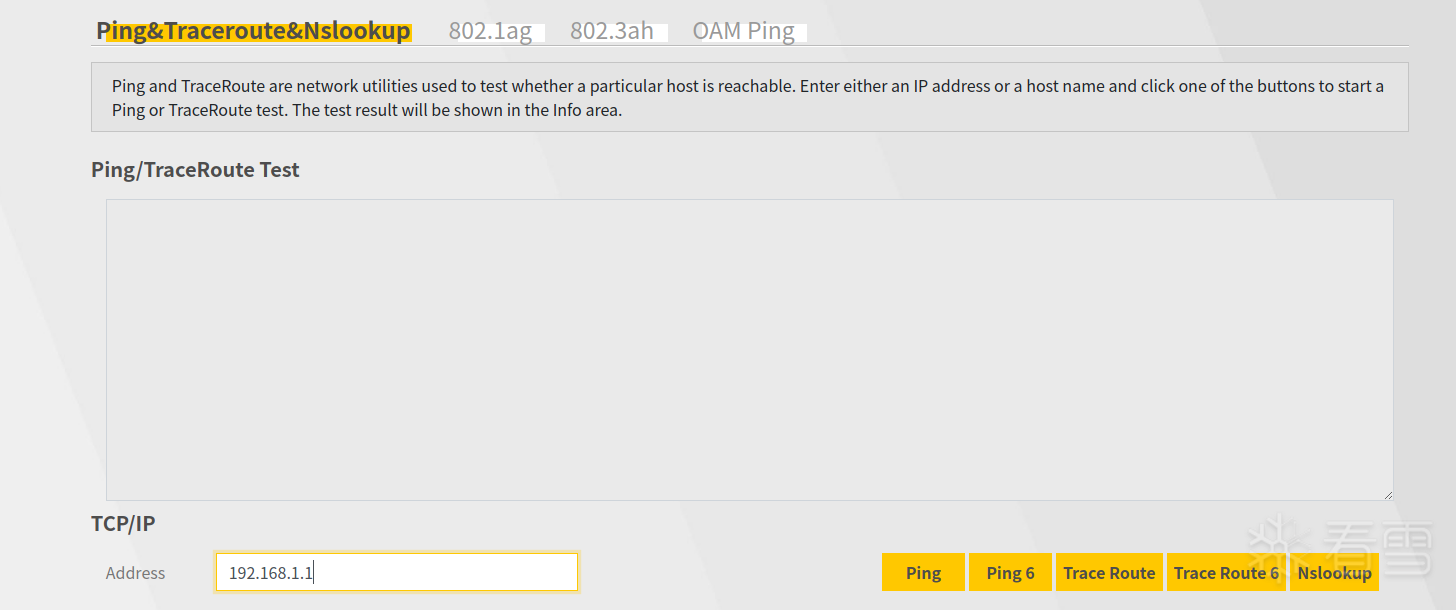

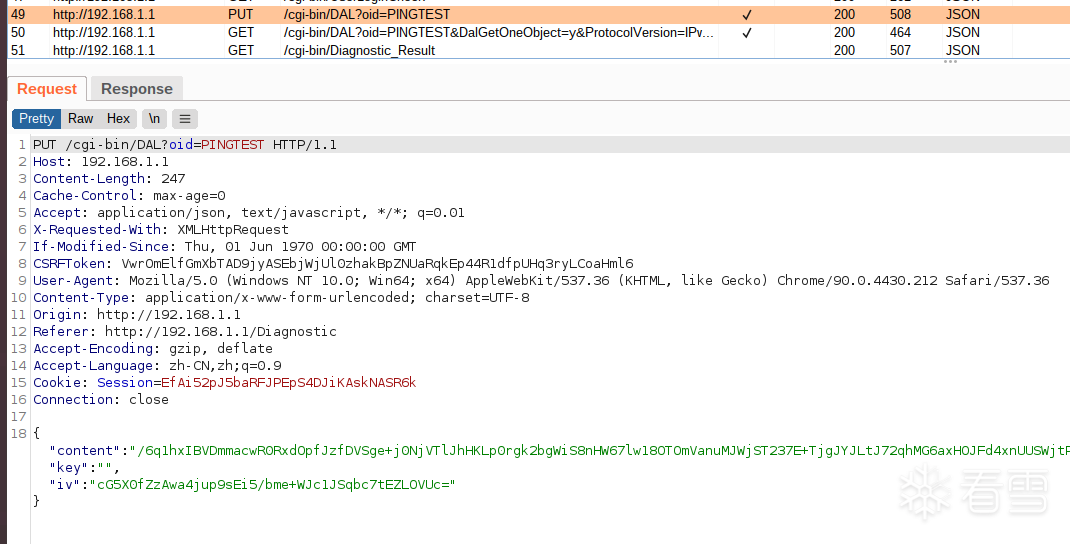

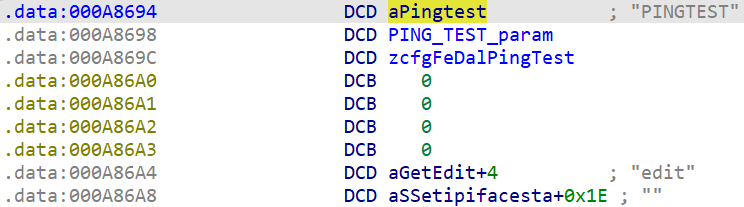

智能设备-zyxel路由器CVE-2024-9200漏洞调用链分析

推荐 原创更多【智能设备-zyxel路由器CVE-2024-9200漏洞调用链分析】相关视频教程:www.yxfzedu.com

相关文章推荐

- 软件逆向-DTrace 研究 - 游戏基址二进制漏洞 密码应用智能设备

- 软件逆向-常见语言基础逆向方法合集 - 游戏基址二进制漏洞 密码应用智能设备

- 软件逆向-分享个东西,cheat engine的变速精灵(speedhack)模块调用方法. - 游戏基址二进制漏洞 密码应用智能设备

- 软件逆向-SoftAny WinCHM 5.496 注册码笔记 by ZeNiX - 游戏基址二进制漏洞 密码应用智能设备

- CTF对抗-crackme001 Acid burn - 游戏基址二进制漏洞 密码应用智能设备

- Android安全-定制bcc/ebpf在android平台上实现基于dwarf的用户态栈回溯 - 游戏基址二进制漏洞 密码应用智能设备

- CTF对抗-Java安全小白的入门心得 - 初见RMI协议 - 游戏基址二进制漏洞 密码应用智能设备

- 编程技术-这个崩溃有点意思,你中过招吗 - 游戏基址二进制漏洞 密码应用智能设备

- 软件逆向-PE头解析-字段说明 - 游戏基址二进制漏洞 密码应用智能设备

- 软件逆向-PE加载过程 FileBuffer-ImageBuffer - 游戏基址二进制漏洞 密码应用智能设备

- 加壳脱壳-进程 Dump & PE unpacking & IAT 修复 - Windows 篇 - 游戏基址二进制漏洞 密码应用智能设备

- CTF对抗-第五空间 crackme深度分析 - 游戏基址二进制漏洞 密码应用智能设备

- Pwn-DAS9月月赛PWN题出题心路 - 游戏基址二进制漏洞 密码应用智能设备

- CTF对抗-CSAW-CTF-Web部分题目 - 游戏基址二进制漏洞 密码应用智能设备

- CTF对抗-2022MT-CTF Re - 游戏基址二进制漏洞 密码应用智能设备

- 编程技术-逆向IoRegisterPlugPlayNotification获取即插即用回调地址,配图加注释超级详细 - 游戏基址二进制漏洞 密码应用智能设备

- 软件逆向-针对百度旗下的一个会议软件,简单研究其CEF框架 - 游戏基址二进制漏洞 密码应用智能设备

- Android安全-逆向篇三:解决Flutter应用不能点击问题 - 游戏基址二进制漏洞 密码应用智能设备

- Android安全-Android - 系统级源码调试 - 游戏基址二进制漏洞 密码应用智能设备

- Android安全-逆向分析某软件sign算法 - 游戏基址二进制漏洞 密码应用智能设备

记录自己的技术轨迹

文章规则:

1):文章标题请尽量与文章内容相符

2):严禁色情、血腥、暴力

3):严禁发布任何形式的广告贴

4):严禁发表关于中国的政治类话题

5):严格遵守中国互联网法律法规

6):有侵权,疑问可发邮件至service@yxfzedu.com

近期原创 更多

- 集成学习-【Python机器学习】零基础掌握StackingClassifier集成学习

- 编程技术-如何提高企业竞争力?CRM管理系统告诉你

- java-Java - Hutool 获取 HttpRequest:Header、Body、ParamMap 等利器

- c++-C++特殊类与单例模式

- 编辑器-vscode git提交

- 前端-WebGL的技术难点分析

- c++-【c++之设计模式】组合使用:抽象工厂模式与单例模式

- python-【JavaSE】基础笔记 - 类和对象(下)

- github-Redis主从复制基础概念

- 运维-【iOS免越狱】利用IOS自动化WebDriverAgent实现自动直播间自动输入