Total 617

- 1

- 2

- 3

- 4

- 5

- 6

- 62

记录自己的技术轨迹

文章规则:

1):文章标题请尽量与文章内容相符

2):严禁色情、血腥、暴力

3):严禁发布任何形式的广告贴

4):严禁发表关于中国的政治类话题

5):严格遵守中国互联网法律法规

6):有侵权,疑问可发邮件至service@yxfzedu.com

近期原创 更多

- .net-Ubuntu安装.Net SDK

- 论文阅读-论文阅读:LOGO-Former: Local-Global Spatio-Temporal Transformer for DFER(ICASSP2023)

- 数码相机-深度图(Depth Map)

- c#-C#在.NET Windows窗体应用中使用LINQtoSQL

- flink-flink的CoProcessFunction使用示例

- 文心一言-百度上线“文心一言”付费版本,AI聊天机器人市场竞争加剧

- 数据库-MongoDB常用的语句

- flink-Flink(三)【运行时架构】

- java-Windows 安装 Maven

- 爬虫-使用JavaScript编写游戏平台数据爬虫程序

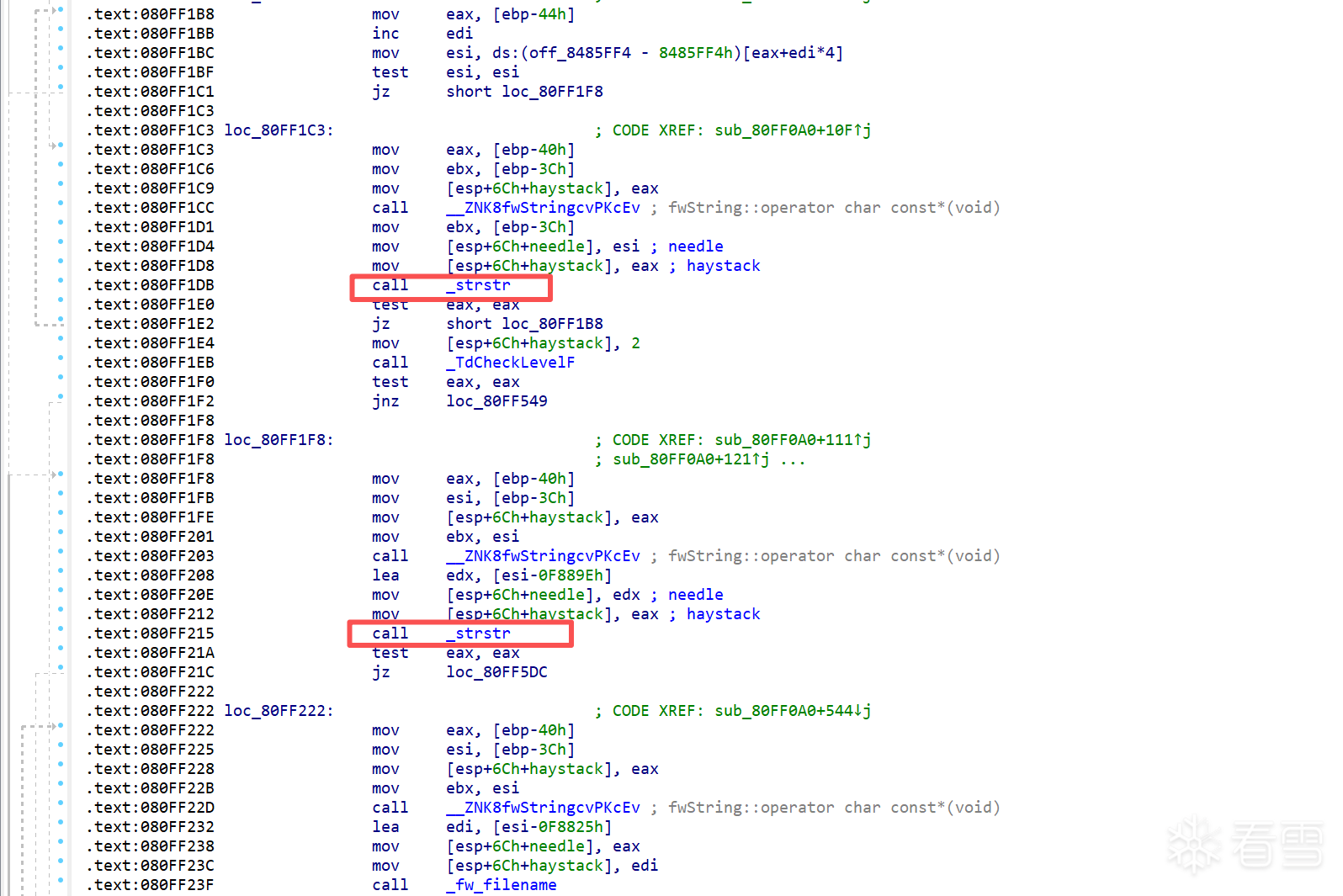

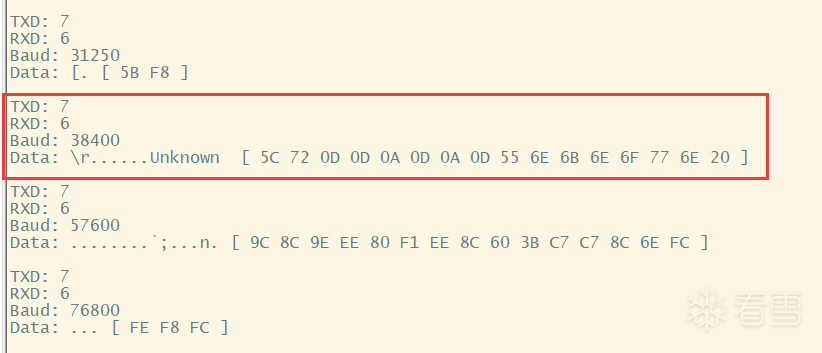

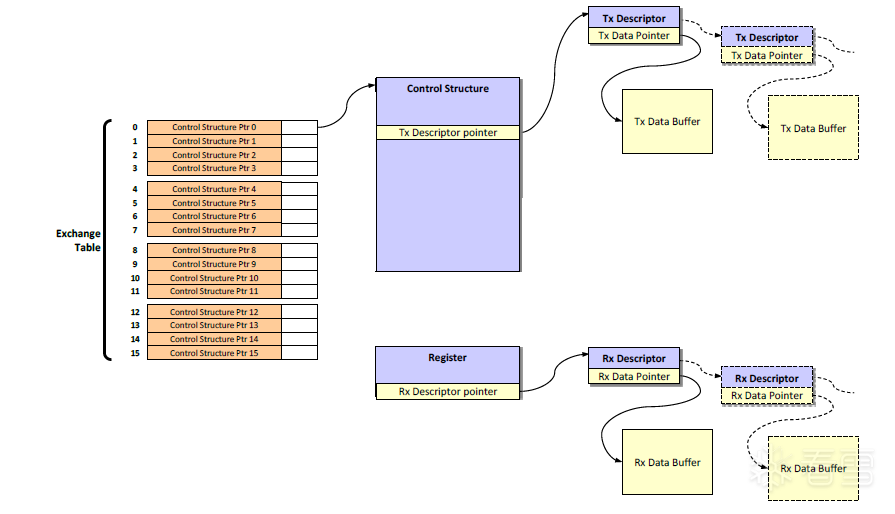

![智能设备-[原创]某二进制固件漏洞挖掘](http://resources.yxfzedu.com/images/article_images/987947_QT529KAD33T8HEC.webp)